Mise en place d’un SOC adapté à vos opérations TI

Avant d’entrer dans le vif du sujet de la mise en place d’un SOC (Centre opérationnel de sécurité), abordons d'abord un sujet tabou : ce ne sont pas toutes les compagnies qui ont les moyens et les ressources pour bâtir un SOC interne.

La réalité, c'est qu’à moins que vous ne soyez responsable des TI d’une organisation large et complexe, il est beaucoup plus avantageux de faire appel à un fournisseur de services de sécurité gérés (MSSP). La construction d’un SOC à partir de zéro nécessite des investissements importants et de nombreuses ressources.

Le saviez-vous?

Le saviez-vous?

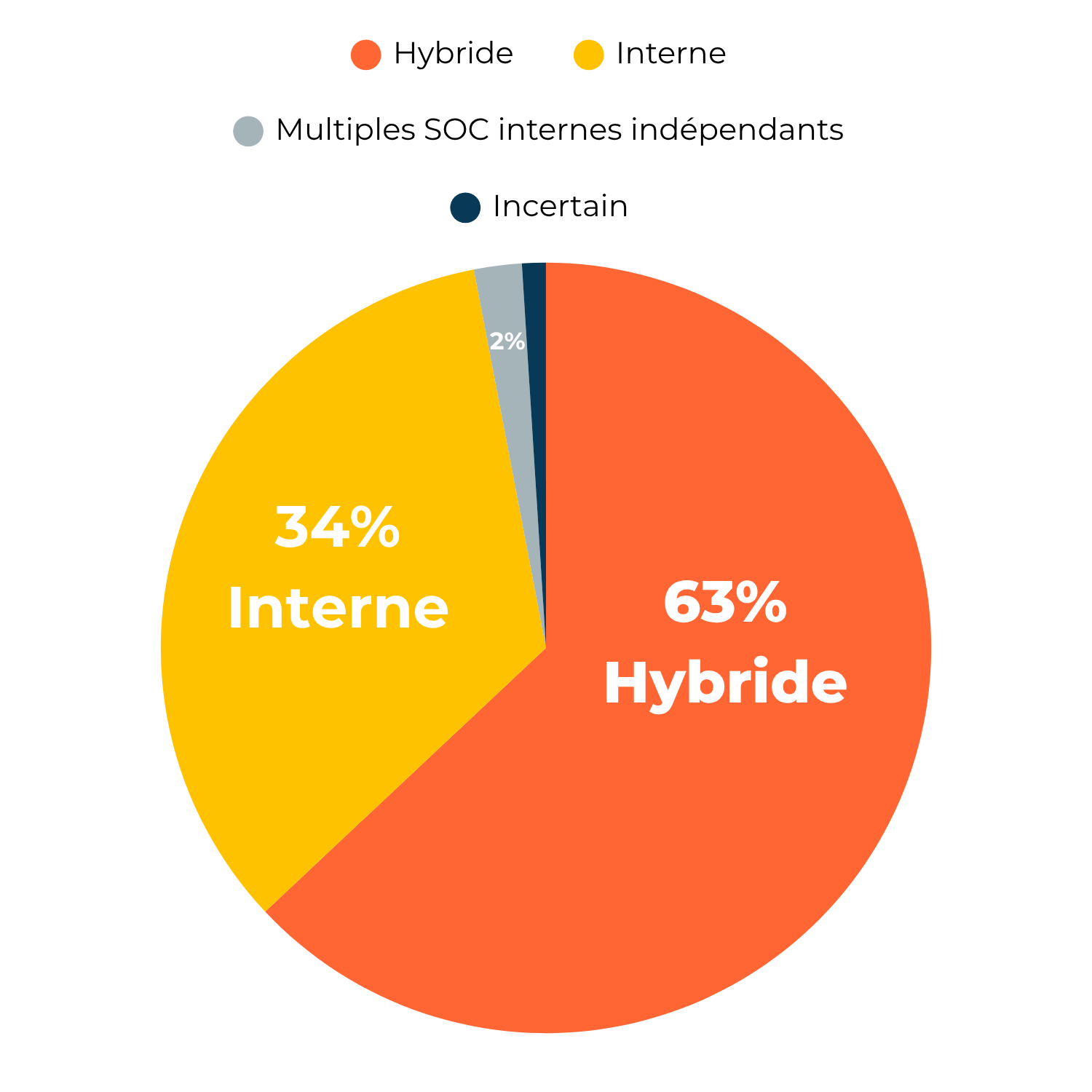

Selon une étude réalisée par Gartner, seulement 34% des compagnies choisissent exclusivement un SOC interne, tandis que 63% favorisent l’approche hybride, combinant des ressources internes et externes.

Bien entendu, la mise en place d’un SOC n’est pas impossible, à condition de connaitre ce que vous avez et de bien mesurer l’investissement en temps, argent et ressources que cela implique.

Notre guide complet vous aidera à comprendre les bases d’un SOC efficace, de la définition d’objectifs réalistes à la structure d’une équipe SOC, sans négliger les politiques et technologies. Après votre lecture, vous serez en mesure de déterminer s’il est dans l'intérêt de votre organisation d’externaliser le SOC ou d’en créer un en interne.

Prêt à accélérer la détection et réponse et favoriser l’amélioration continue de votre posture de sécurité?

Réservez une consultation et posez toutes vos questions sur notre SOC évolutif (SEvOC).

Pourquoi un SOC est-il essentiel pour renforcer votre stratégie de sécurité TI?

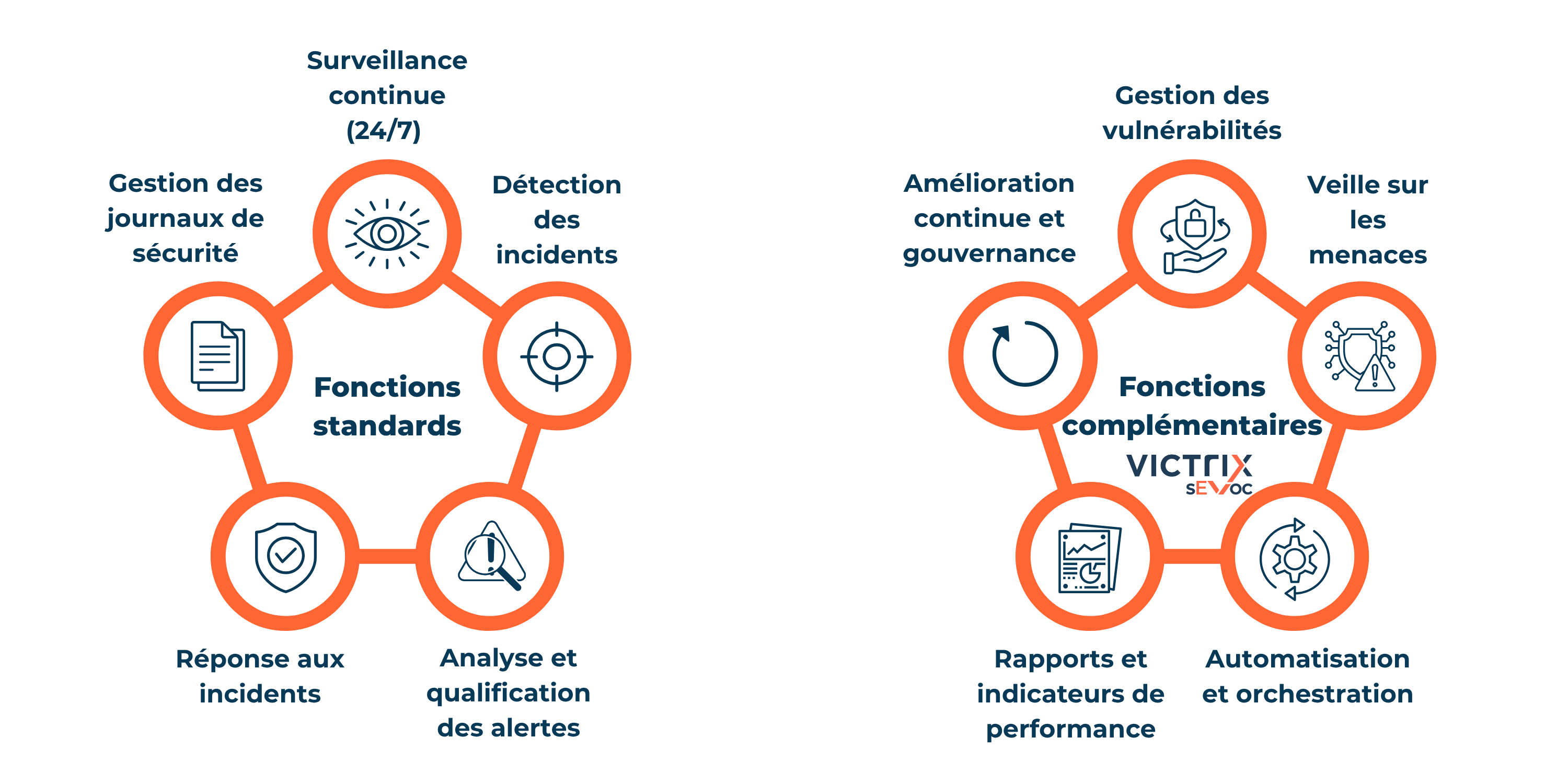

Un SOC moderne est un atout stratégique pour toute organisation qui cherche à renforcer sa posture de sécurité. Le SOC centralise des opérations clés comme :

Pour les responsables TI, le SOC offre un cadre de sécurité qui permet de surveiller, détecter et répondre aux incidents en toute confiance.

L’offre SEvOC de Victrix se distingue en offrant un cadre évolutif qui va au-delà des capacités d’un SOC standard. Notre offre inclus des fonctions comme la gestion des vulnérabilités, la veille des menaces (threat intelligence), l’automatisation et l’orchestration (SOAR), des rapports et indicateurs de performance sur mesure, ainsi que l’amélioration continue et la gouvernance.

Comment bâtir un SOC : ce que votre organisation doit prendre en compte

Avant de lancer votre projet de mise en place d’un SOC, il est important de connaitre ce dont vous disposez. C’est votre premier obstacle à la mise en place de contrôles de sécurité efficaces et adaptés à vos besoins. Commencez par vous demander ce qui est vraiment important pour votre entreprise.

- Quels sont vos systèmes critiques?

- Avez-vous accès à un bassin de ressources qualifiées?

- Quelles technologies utilisez-vous présentement?

- Quelles sont vos politiques, réglementations, domaines de conformité et obligations contractuelles?

- À quoi ressemblent votre surface d’attaque, votre paysage des menaces, vos principaux acteurs malveillants et votre historique de violations?

- Quel est le profil de risque global de votre organisation?

C’est seulement après avoir répondu à ces questions que vous serez en mesure de choisir les contrôles pertinents et d’identifier où les mettre en œuvre. Cela vous mènera aux ressources, aux journaux et outils dont vous avez besoin et aux fonctions d’affaires avec lesquelles vous devez collaborer, ainsi qu’à la connectivité réseau nécessaire pour ces outils.

Plusieurs années peuvent être nécessaires pour obtenir le budget nécessaire, lancer les projets, recruter les ressources, convaincre la direction et commencer à mesurer le retour sur investissement. Vous devez vous préparer à cette éventualité et adapter vos attentes en conséquence.

Obtenez nos conseils d'experts

Comment mettre en place un SOC efficace et adapté à vos besoins spécifiques

Déterminer des objectifs réalistes

Passez en revue vos processus (gestion des vulnérabilités, gestion des actifs informatiques, gestion des incidents et réponse, etc.) et vos procédures normalisées d’exploitation (SOP). Demandez à vos parties prenantes clés les éléments de valeur et où ils sont localisés. Définissez des objectifs clairs en fonction des attentes des parties prenantes et alignez-les sur la stratégie de sécurité TI globale de votre organisation.

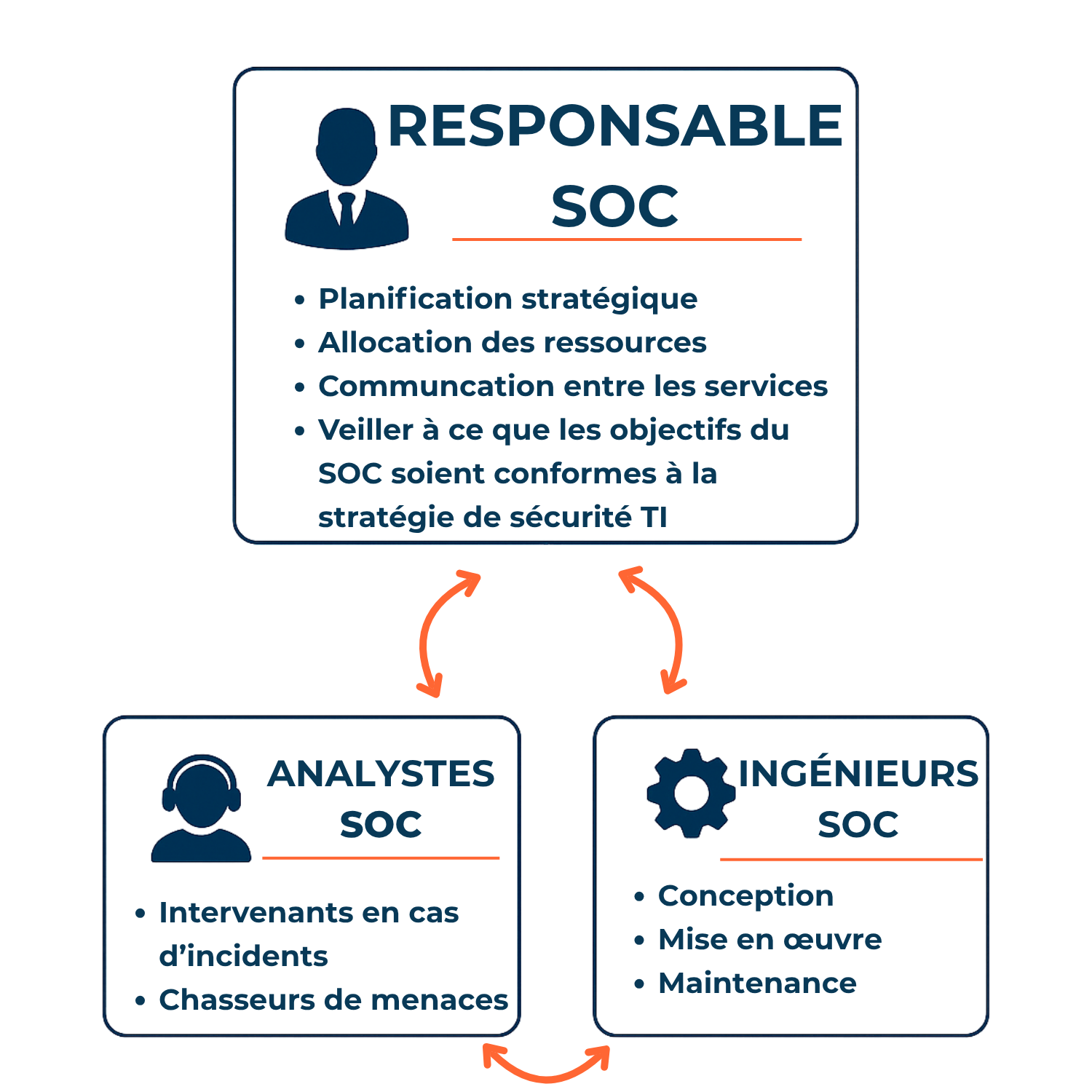

Structure du SOC : rôles et responsabilités

Si vous cherchez comment construire un SOC avec un budget ou des ressources limités, l’externalisation est fort probablement la seule solution pour répondre à vos contraintes.

Même pour des PME avec des besoins plus modestes, l’idée de mettre en place un SOC efficace avec des ressources limitées est irréaliste, à moins que vous ne soyez prêt à ensevelir vos ressources sous une avalanche d’alertes de sécurité et de tâches fastidieuses.

Une équipe SOC performante comprend généralement au moins un responsable du SOC et autant d’analystes de sécurité et d’ingénieurs SOC que nécessaire pour répondre à vos besoins de surveillance 24/7/365. Les acteurs malveillants ne se limitent pas à des quarts de travail réguliers (8 à 5), justifiant ainsi l’importance d’une couverture horaire complète.

Politiques et cadres de sécurité

La mise en place d’un SOC fait partie de votre stratégie de conformité. Bien que le SOC ne soit pas responsable de la mise en conformité aux politiques et cadres de sécurité informatique (NIST, ISO 27001, Loi 25, RGPD, etc.), ces cadres permettent au SOC de remplir ses fonctions essentielles.

Le Centre canadien pour la cybersécurité recommande également d’intégrer une défense axée sur les menaces dans les opérations de sécurité courantes, comme celles dérivées de cadres de référence comme MITRE ATT&CK ou OWASP top 10.

Technologies : choisir les bons outils pour assurer la sécurité des systèmes

Modèle opérationnel cible : mise en place d’un SOC interne ou adoption d’un SOC en tant que service (SOCaaS)?

À moins que votre organisation dispose des moyens et ressources pour mettre en place un SOC opérationnel 24/7, vous devriez sans aucune hésitation opter pour un MSSP. Recruter des talents avec les bonnes compétences, les certifications (Comptia+, CISSP, CEH, CISM, CISA, etc.), et l’expérience en cybersécurité et en réponse aux incidents de sécurité est un véritable défi, compte tenu de la pénurie de main-d’œuvre du secteur.

Selon le Rapport de recherche sur la main-d'œuvre dans le domaine de la cybersécurité publié par SANS | GIAC en 2025, c’est la première fois depuis le début des discussions sur la pénurie de talents en cybersécurité que les organisations accordent plus d’importance au personnel possédant les compétences requises plutôt qu’aux effectifs. 52% des leaders en sécurité TI identifient le « manque de personnel qualifié » comme leur défi principal, contre 48% qui citent « leurs effectifs ».

C’est également la raison pourquoi, selon une étude par Gartner, le modèle opérationnel du SOC le plus commun est l’approche hybride, choisi par près des deux tiers (63%) des entreprises.

Comment le SOC géré se distingue du SOC interne?

Avantages et inconvénients de chaque modèle opérationnel |

||

|---|---|---|

| SOC interne | SOC géré | |

Accès à du personnel qualifié |

Avantages Vous gardez le contrôle total sur les rôles, le recrutement et la formation pour renforcer les compétences ou certifier votre personnel |

Avantages Accès instantané à des experts qualifiés et certifiés |

| Inconvénients Vous faites face à la pénurie de talents en cybersécurité, au défi de trouver du personnel qualifié et à l’investissement en temps, en ressources et en capital que cela implique |

Inconvénients Aucun contrôle sur les équipes ou les priorités en matière de formation |

|

Conformité |

Avantages Une approche à la conformité alignée à vos politiques internes |

Avantages Les fournisseurs sont généralement conformes aux normes pertinentes (ISO, NIST, Loi 25, etc.) |

| Inconvénients Votre équipe interne est responsable de se tenir informée des changements réglementaires |

Inconvénients Vous devez valider les certifications de votre fournisseur |

|

Surveillance de sécurité |

Avantages

|

Avantages

|

| Inconvénients

|

Inconvénients

|

|

Temps de réponse |

Avantages Vous profitez d’une coordination directe avec vos équipes internes, ce qui accélère la prise de décision |

Avantages Triage accéléré par des processus éprouvés et l’automatisation |

| Inconvénients Vous dépendez de votre capacité interne et de la disponibilité de vos ressources, ce qui peut engendrer des délais |

Inconvénients Dans des cas où la coordination avec le client est nécessaire, certains délais sont à prévoir |

|

Cout |

Avantages Aucun, il est quasi impossible de débourser moins qu’un service géré si vous optez pour un service 24/7 |

Avantages Couts mensuels prévisibles |

| Inconvénients Votre investissement initial est élevé pour recruter les talents, acheter les bons outils de sécurité et mettre en place des infrastructures |

Inconvénients Des besoins évolutifs pourraient entraîner des frais supplémentaires |

|

Technologies |

Avantages La liberté de choisir et de gérer vos outils préférés |

Avantages Les outils sont gérés, maintenus et mis à jour par votre MSSP |

| Inconvénients

|

Inconvénients Flexibilité limitée sur le choix des outils |

|

Visibilité |

Avantages Transparence élevée, tout est dans l’entreprise |

Avantages Rapports, tableaux de bord et alertes standardisés |

| Inconvénients Manque de visibilité en temps réel sur tous les environnement |

Inconvénients

|

|

Contrôle et personnalisation |

Avantages Vous avez le contrôle total sur les configurations et processus |

Avantages Plus facile à gérer grâce à des cadres prédéfinis |

| Inconvénients Vous devez effectuer des mises à jour internes en continu pour que le SOC reste actualisé |

Inconvénients Peut présenter une flexibilité limitée pour personnaliser les flux de travail |

|

Période d'intégration et de mise en service |

Avantages Vous avez le contrôle total sur le calendrier et les méthodes d'intégration |

Avantages Déploiement rapide avec un fournisseur SOC expérimenté |

| Inconvénients Vos délais de mise en route sont plus longs pour vos nouvelles recrues ou les changements internes |

Inconvénients Délai nécessaire pour s'aligner sur les systèmes internes |

|

Évolutivité |

Avantages Votre croissance repose sur vos politiques internes |

Avantages Adaptation plus facile en ajustant le contrat de niveau de service (SLA) |

| Inconvénients L’évolution demande plus de recrutement, de formation, et d’infrastructures |

Inconvénients L'évolution peut entrainer des coûts supplémentaires ou des modifications du contrat |

|

Comment choisir votre fournisseur de services SOC?

Alignement des services sur votre environnement et vos risques

Assurez-vous que votre fournisseur comprend votre secteur d'activité, le contexte réglementaire et vos processus internes. Examinez la portée du SLA, notamment ce qui est surveillé, les délais de réponse et les responsabilités.

Évolutivité

Votre fournisseur SOC est-il capable de s’adapter à votre croissance? Nouveaux sites, infonuagique hybride, environnements mutualisés, sans délais ni couts importants?

Technologies et intégrations

Vérifiez quelles technologies SIEM, SOAR et de détection sont utilisées et dans quelle mesure elles s’intègrent à votre infrastructure existante.

Stockage des données, droits d’utilisation et politiques de conservation

Sachez où sont conservées vos données sensibles, comment elles peuvent être consultées ou partagées, et quelles garanties de conformité (ISO, SOC2, RGPD, loi 25) sont en place.

Vous n’avez pas besoin de bâtir un SOC. Vous avez besoin d’un SOC évolutif.

SEvOC est synonyme de détection plus efficace, de réponses plus intelligentes et d’opérations évolutives. Définissons ensemble le modèle SOC adapté à votre organisation.